信息安全风险评估

服务内容

依据有关信息安全技术与管理标准,对信息系统及由其处理、传输和存储的信息的信息的保密性、完整性和可用性等安全属性进行评价的过程,评估资产面临的威胁以及威胁利用脆弱性导致安全事情的可能性,并结合安全事件所涉及的资产价值判断安全事件一旦发生对组织造成的影响。提出有针对性地抵御威胁的防护对策和整改措施,为防范和化解信息安全风险,将风险控制在可接受的水平,最大限度地保障信息安全提供科学依据。

评估依据

- 1.GB/T 20984-2022 信息安全技术 信息安全风险评估方法

参考依据

- 1.GB/T 18336.1-2024 网络安全技术 信息技术安全评估准则 第1部分:简介和一般模型

- 2.GB/T 18336.2-2024 网络安全技术 信息技术安全评估准则 第2部分:安全功能组件

- 3.GB/T 18336.3-2024 网络安全技术 信息技术安全评估准则 第3部分:安全保障组件

评估内容

- 1.通过网络弱点检测,识别信息系统在技术层面存在的安全弱点。

- 2.通过采集本地安全信息,获得目前操作系统安全、网络设备、各种安全管理、安全控制、人员、安全策略、应用系统、业务系统等方面的信息,并进行相应的分析。

- 3.通过对组织的人员、制度等相关安全管理措施的分析,了解组织现有的信息安全管理状况。

- 4.通过对以上各种安全风险的分析和汇总,形成组织安全风险评估报告。根据组织安全风险评估报告和安全现状,提出相应的安全建议,指导下一步的信息安全建设。

评估原则

- 1.标准化原则:严格依据国家和行业的相关法规、标准,并参考国际的标准来实施。

- 2.规范性原则:在人员、质量和时间进度等方面进行规范化管控

- 3.保密性原则:在进行信息安全评估的过程中,将严格遵守保密原则,不泄露关于本项目任何敏感信息给第三方单位或个人,不利用这些信息损害用户利益。

- 4.完整性原则:评估过程中将坚持完整的评估内容和完整的评估流程

- 5.互动性原则:在本次风险评估过程中,支持受评估方的互动参与,保证评估的效果并提高受评估方的安全技能和安全意识

- 6.最小影响原则:考虑评估对目标系统的正常运行可能产生的不利影响,将风险降到最低,保证目标系统业务正常运行

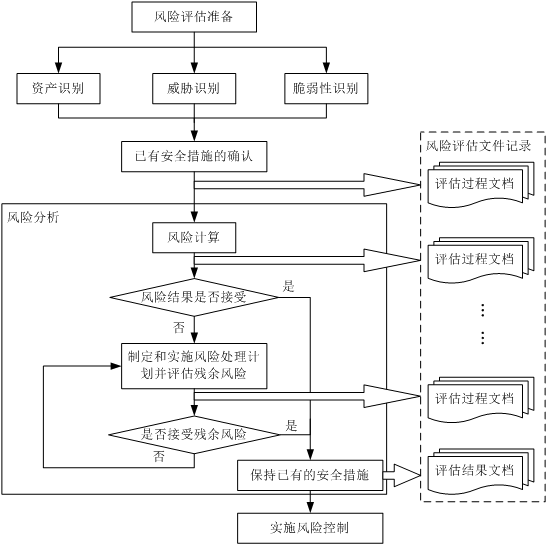

评估流程